《网络工程师》备考指南

发表于 · 归类于

技术 · 阅读完需 42 分钟 ·

阅读量 报告错误

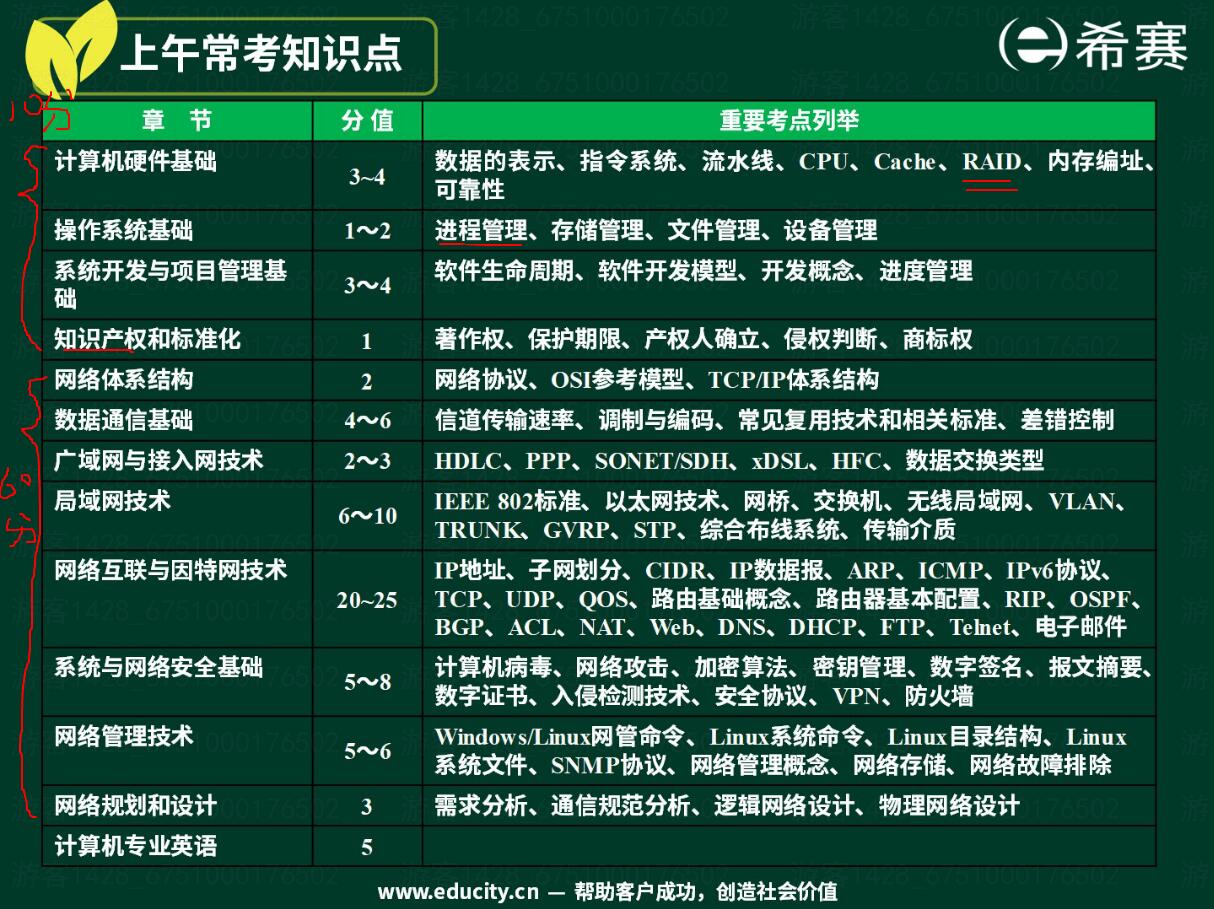

| 章节 | 分值 | 重要考点列举 |

|---|

| 计算机硬件基础 | 3~4 | 数据的表示、指令系统、流水线、CPU、Cache、 RAID、内存编址、可靠性 |

| 操作系统基础 | 1~2 | 进程管理、存储管理、文件管理、设备管理 |

| 系统开发与项目管理基础 | 3~4 | 软件生命周期、软件开发模型、开发概念、进度管理 |

| 知识产权和标准化 | 1 | 著作权、保护期限、产权人确立、侵权判断、商标权 |

| 网络体系结构 | 2 | 网络协议、OSI参考模型、TCP/IP体系结构 |

| 数据通信基础 | 4~6 | 信道传输速率、调制与编码、常见复用技术和相关标准、差错控制 |

| 广域网与接入网技术 | 2~3 | HDLC、PPP、SONET/SDH、xDSL HFC、数据交换类型 IEEE |

| 局域网技术 | 6~10 | 802标准、以太网技术、网桥、交换机、无线局域网、VLAN、TRUNK、GVRP、 STP、 综合布线系统、传输介质 |

| 网络互联与因特网技术 | 20~25 | IP地址、子网划分、CIDR、 IP数据报、ARP、 ICMP、IPv6协议、TCP、UDP、QOS、路由基础概念、路由器基本配置、RIP、OSPF、BGP、ACL、NAT、Web、DNS、DHCP、FTP、Telnet、 电子邮件 |

| 系统与网络安全基础 | 5~8 | 计算机病毒、网络攻击、加密算法、密钥管理、数字签名、报文摘要、数字证书、入侵检测技术、安全协议、VPN、 防火墙 |

| 网络管理技术 | 5~6 | Windows/Linux网管命令、Linux系统命 令、Linux 目录结构、Linux系统文件、SNMP协议、网络管理概念、网络存储、网络故障排除 |

| 网络规划和设计 | 3 | 需求分析、通信规范分析、逻辑网络设计、物理网络设计 |

| 计算机专业英语 | 5 | |

一、存储技术

(1)DAS,NAS,SAN三种存储技术比较

- NAS-网络附加存储

- DAS-直接附加存储(Direct Attached Storage),是指将存储设备通过SCSI接口或光纤通道直接连接到一台计算机上。

- SAN即存储区域网络(Storage Area Network,SAN)。目前有两种类型的SAN,一种是FC SAN(光纤通道的SAN),一种是IP SAN(以太网的SAN,即现在的iSCSI)。

NAS和SAN本质上的不同点在于NAS有自己的文件系统,而SAN的文件系统在应用程序服务器上而非存储服务器上。这样的不同点导致NAS是文件级别的数据传输,而SAN是基于块级别的传输。

存储基础知识

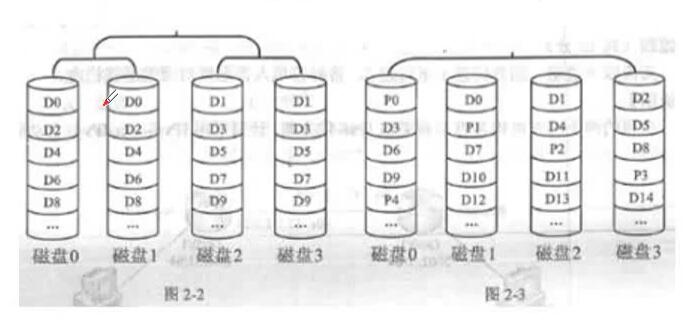

(2)RAID存储技术

- RAID0:数据分条技术

- RAID1:镜像冗余

- RAID3和RAID5都是校验方式,RAID3的校验都放在同一块盘,RAID5为分布式校验,均为只允许坏1块盘

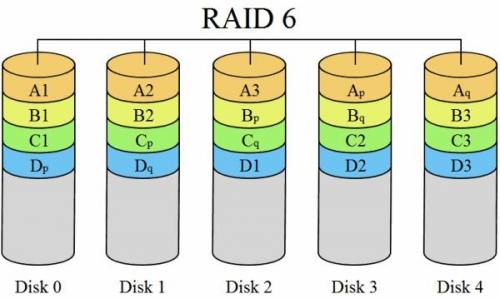

- RAID6:校验方式,2块冗余盘。允许坏两块盘,是RAID5的升级

- RAID10:数据分条技术+镜像冗余

左图为raid10、右图为raid5

图解RAID0,RAID1,RAID5,RAID10

二、无线网络技术

(1)无线局域网

无线局域网是通过无线信道来实现网络设备之间的通信,并实现通信的移动化、个性化和宽带化。通俗地讲,无线局域网是在不采用网线的情况下,提供以太网互联功能。

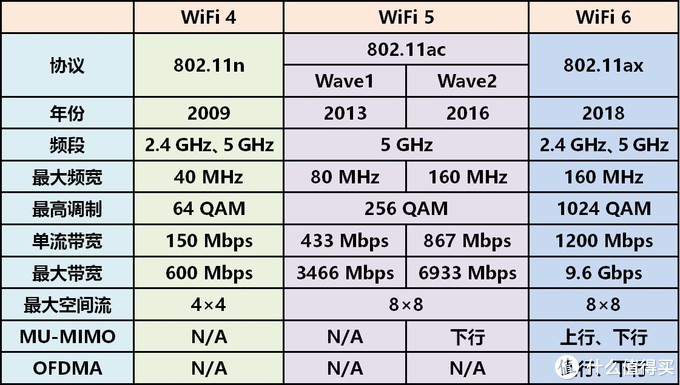

| 协议标准 | WIFI版本 | 工作频段 | 理想速率 | 信道带宽 |

|---|

| 802.11b | WiFi1 | 2.4GHz | 11Mbps | 20MHz |

| 802.11a | WiFi2 | 5GHz | 54Mbps | 20MHz |

| 802.11g | WiFi3 | 2.4GHz | 54Mbps | 20MHz |

| 802.11n | WiFi4 | 2.4/5GHz | 72Mbps(1×1, 20MHz) 150Mbps(1×1, 40MHz) 288Mbps(4×4,20MHz) 600Mbps(4×4, 40MHz) | 20MHz/40MHz(信道绑定) |

| 802.11ac | WiFi5 | 5GHz | 433Mbps(1×1, 80MHz)867Mbps(1×1,160MHz) 6.77Gbps(8×8,160MHz) | 40MHz/80MHz/160MHz |

| 802.11ax | WiFi6 | 2.4/5GHz | | 160MHz |

(2)数据通信技术

1)电信号在电缆上的传输速度大约是200 000km/s,调制延迟626ms

2)卫星传输延迟大约270ms

(3)无线加密技术

最常用的加密方式有:WEP(共享秘钥)、WPA/WPA2、WPA-PSK/WPA2-PSK,最安全的是后者,使用了TKIP、AES算法

(3)计算机网络

OSI七层模型

| OSI中的层 | 功能 | TCP/IP协议族 |

|---|

| 应用层 | 文件传输,电子邮件,文件服务,虚拟终端 | TFTP,HTTP,SNMP,FTP,SMTP,DNS,Telnet |

| 表示层 | 数据格式化,代码转换,数据加密 | 没有协议 |

| 会话层 | 解除或建立与别的接点的联系 | 没有协议 |

| 传输层 | 提供端对端的接口 | TCP,UDP |

| 网络层 | 为数据包选择路由 | IP,ICMP,RIP,OSPF,BGP,IGMP |

| 数据链路层 | 传输有地址的帧以及错误检测功能 | SLIP,CSLIP,PPP,ARP,RARP,MTU |

| 物理层 | 以二进制数据形式在物理媒体上传输数据 | ISO2110,IEEE802,IEEE802.2 |

局域网

以太网预备知识

- 10BASE-T:”10″ 代表传输速率为 10Mbps,”Base” 代表” 基带传输”,”T” 代表双绞线,使用星形拓扑结构,

- 100BASE-T4:”4″ 代表 4 对 3、4、5 类非屏蔽双绞线或屏蔽双绞线,最大传送距离是 100 米,使用星形拓扑结构,

- 100BASE-TX:”100″ 代表传输速率为 100Mbps,”Base” 代表” 基带传输”,”T” 代表双绞线,使用星形拓扑结构,

- 100BASE-FX:”F” 代表光纤, IEEE 标准为 802.3u。 100Base-FX 运行于光缆上,使得它非常适合于骨干和长距离传输。

- 10Base2 电缆,” 细以太网(thin ethernet)” 电缆,与” 粗以太网” 相对,支持的有效长度为 200 米。

- 10Base5 电缆,” 粗以太网(thick ethernet)” 电缆,802.3 标准建议为黄色,支持的有效长度为 500 米。

- 100Base-T 是一种以 100Mbps 速率工作的局域网(LAN)标准,它通常被称为快速以太网标准,并使用 UTP(非屏蔽双绞线)铜质电缆。 快速以太网 : 与 10BASE-T 的区别在于网络速率是 10BASE-T 的十倍,即 100M。

- 100Base-T4 是一个 4 对线系统,但是它采用半双工传输模式,传输媒体采用 3 类、4 类、5 类无屏蔽双绞线 UTP 的 4 对线路进行 100Mbps 的数据传输。超五类+ 网线百兆的只要 1—2,3—6 四芯线即可,对应:橙白、橙、绿白、绿;六类网线千兆 8 芯都需要。

- 100Base-TX 使用的传输介质与 10Base-T 一样都是双绞线。但是由于传输信号的频率较高,需要使用较高的质量的双绞线,通常为 UTP-5 类或匹配电阻为 150Ω的 STP(屏蔽双绞线),使用 UTP-5 时最大传输距离为 100M。

- 100Base-FX 使用光纤作为传输介质,传输距离与所使用的光纤类型及连接方式有关。在 100 Base FX 环境中,一般选用 62.5/125μm 多模光缆,也可选用 50/125,85/125 以及 100/125 的光缆。但在一个完整的光缆段上必须选择同种型号的光缆,以免引起光信号不必要的损耗。对于多模光缆,在 100Mbps 传输率,在点对点的连接方式和全双工的情况下,系统中最长的媒体段可达 2km。100 Base FX 也支持单模光缆作为媒体,在全双工情况下,单模光缆段可达到 40km,甚至更远,但价格要比多模光缆贵得多。在系统配置时,可以外置单模光缆收发器,也可以在多模光缆收发器的连接器上再配置一个多模/单模转换器,以驱动单模光缆。光纤接口仍然采用 MIC、ST 或 SC 光纤接口。

TCP/IP协议族

UDP:无连接的,不可靠的

UDP 是一种轻量级的运输协议,它仅提供最小服务。UDP是无连接的,不可靠的。

UDP头部占8字节,源端口、目的端口、长度、校验和。

TCP

面向连接的、可靠的、流投递服务。

- 头部内容:源端口16位、目的端口16位、发送顺序号SYN 32位,接收顺序号ACK 32位等共20字节。

ICMP

ICMP是IP协议的附属协议,属于网络层协议

ARP

地址解析协议,通过目标IP,查询目标主机的MAC,实现IP与MAC的映射。【ARP可以看作是第二层和第三层之间的协议】

IP说

IPv4地址分类:

| 网络类型 | 最大网络数 | IP 地址范围 | 最大主机数 | 私有 IP 地址范围 |

|---|

| A | 126(2^7-2) | 1.0.0.0--126.255.255.255 | 2^24-2 | 10.0.0.0--10.255.255.255 |

| B | 16384(2^14) | 128.0.0.0--191.255.255.255 | 2^16-2 | 172.16.0.0--172.31.255.255 |

| C | 2097152(2^21) | 192.0.0.0--223.255.255.255 | 2^8-2 | 192.168.0.0--192.168.255.255 |

IPv4专用地址注册表

D类地址:

- 224.0.0.1:指本地子网的所有主机构成的组播组。

- 224.0.0.2:指所有路由器构成的组播组。

- 224.0.0.5:指代在任意网络中所有运行OSPF进程的接口都属于该组,于是接收所有224.0.0.5的组播数据包。

- 224.0.0.6:指代一个多路访问网络中DR和BDR的组播接收地址

- 224.0.0.9:RIPv2

D类地址控制块

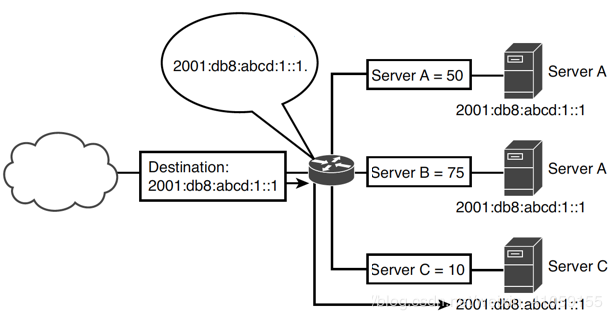

IPv6详见:【IPv6笔记】

DHCP分配IP过程

服务器使用UDP67端口,客户端使用UDP68端口。

(1)DHCPdiscover

客户机向网络中广播DHCPdiscover数据包;原地址0.0.0.0,目的地址255.255.255.255(源端口68,目的端口67)

(2)DHCP服务器收到DHCPdiscover数据包,通过广播DHCPoffer数据包做出响应,包含IP、MAC、租约期。

(3)客户机收到第一个包做出响应,发送DHCPrequest数据包,告诉DHCP服务器需要使用哪个IP,并发送ARP

(4)DHCPack

租约期过一半时,通过发送request包续租原来的IP。租约期过87.5%时,重新发送dhcpdiscover广播包重新获取新的IP。租约期默认为8天。

DNS域名系统

SOA:DNS数据库的来源

PTR查询:

dig -x 203.119.25.1 @114.114.114.114 得到 1.25.119.203.in-addr.arpa. 37 IN PTR a.dns.cn.

C:\Users\user>nslookup

默认服务器: UnKnown

Address: fe80::1

> set type=ptr

> 203.119.25.1

服务器: UnKnown

Address: fe80::1

非权威应答:

1.25.119.203.in-addr.arpa name = a.dns.cn

解析顺序:本地DNS缓存、Hosts表、本地DNS服务器、根域名、顶级域名、权威服务器

根域名数据库

根服务器数据库

DNS记录类型

HTTP

- 请求方式:GET、POST、HEAD、PUT、DELETE、OPTIONS、TRACE、CONNECT

- 状态码:

- HTTP版本

- HTTP/0.9

- HTTP/1.0

- 包含头消息

- Content-Type可以支持多种数据格式

- POST和HEAD

- 每次TCP连接只能发送一个请求,不支持keepalive

- HTTP/1.1

- 持久连接:TCP可以被多个请求复用,大多数浏览器允许同域名同时建立6个持久连接

- 服务器只有处理完一个回应,才会进行下一个回应

- 新增了请求方式PUT、PATCH、OPTIONS、DELETE等

- 新增了Host字段,因此虚拟主机得以发展

- 支持文件断点续传,Accept-Ranges: bytes

- HTTP/2

- 增加双工模式,即不仅客户端能够同时发送多个请求,服务端也能同时处理多个请求,解决了队头堵塞的问题

- 多路复用的技术,做到同一个连接并发处理多个请求,而且并发请求的数量比HTTP1.1大了好几个数量级

- 二进制协议

- 头信息压缩机制:头信息使用gzip或compress压缩后再发送,根据头部生成一个索引号,以后就不发送同样字段了,只发送索引号

FTP

SMTP

常用端口

| 应用层协议 | 传输层协议 | 端口号 | 协议描述 |

|---|

| FTP | TCP | 20、21 | 文件传输协议,20控制端口,21数据端口 |

| SSH | TCP | 22 | 安全shell协议 |

| Telnet | TCP | 23 | 远程登录协议,传输非加密,能不用则不用 |

| DNS | TCP/UDP | 53 | 域名系统,解析使用UDP、复制使用TCP |

| HTTP | TCP | 80 | 超文本传输协议 |

| SMTP | TCP | 25 | 简单邮件传输协议 |

| POP3 | TCP | 110 | 邮局协议3代 |

| DHCP | UDP | 67/68 | IP动态分配,客户端使用68,服务端使用67 |

| TFTP | UDP | 69 | 简单文件传输协议 |

| HTTPS | TCP | 443 | 安全http |

| BGP4 | TCP | 179 | 边界网关协议的应用 |

| SNMP | UDP | 161/162 | 简单网络管理协议 |

| Win | TCP | 3389 | Windows远程桌面 |

| Proxy | TCP | 8080 | 代理端口 |

更多端口资料请访问 常用端口对照表

协议头部整理 点我下载

(4)网络安全

- 对称加密:加密秘钥和解密秘钥相同,DES、三重DES、AES

- 三重DES:使用两个秘钥,执行三次DES算法。第一层和第三层相同,112位

- AES:高级加密标准,微信小程序加密传输就是用这个加密算法的

- RC2、RC4、RC5:适合对大量明文进行加密传输

- 非对称加密:加密秘钥和解密秘钥不相同,RSA、ECC

- RSA:1024位的RSA密钥基本安全,2048位的密钥极其安全。

- ECC:椭圆曲线密码编码

- PGP:邮件加密技术

- 摘要算法:MD5、SHA、HMAC

- MD5:一种被广泛使用的密码散列函数,可以产生出一个128位的散列值

- SHA:SHA家族的五个算法,分别是SHA-1、SHA-224、SHA-256、SHA-384,和SHA-512。SHA1输出160位、SHA256输出256位。

- 网络认证:

- 网络攻击:DDos、SQL注入、SYN攻击

- ARP欺骗攻击:通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。

- DNS欺骗:首先欺骗者向目标机器发送构造好的ARP应答数据包,ARP欺骗成功后,嗅探到对方发出的DNS请求数据包,分析数据包取得ID和端口号后,向目标发送自己构造好的一个DNS返回包,对方收到DNS应答包后,发现ID和端口号全部正确,即把返回数据包中的域名和对应的IP地址保存进DNS缓存表中,而后来的当真实的DNS应答包返回时则被丢弃。

- DoS:拒绝服务攻击 SYN Flood

- 入侵检测

(5)路由协议

自治系统AS

内部网关协议

RIP 路由信息协议

OSPF 开放最短路径优先

外部网关协议EGP

边界网关协议BGP

- open:type=1,发送报文

- update:type=2,用于通告路由。

- notification:type=3,有错则回复3

- keepalive:type=4,可以建立连接则回复4

- refresh:type=5

路由器技术

NAT 网络地址转换

CIDR 无分类域间路由

网关协议原文链接:https://blog.csdn.net/u010603798/article/details/86689291

(6)系统及服务器

Windows系统

- ipconfig

- ipconfig/all:显示本机TCP/IP配置的详细信息;

- ipconfig/release:DHCP客户端手工释放IP地址;

- ipconfig/renew:DHCP客户端手工向服务器刷新请求;

- ipconfig/flushdns:清除本地DNS缓存内容;

- ipconfig/displaydns:显示本地DNS内容;

- ipconfig/registerdns:手工注册DNS;

- ping

- 批量ping网段:

for /L %D in (1,1,255) do ping 192.168.1.%D - 设置发送包数:

ping 114.114.114.114 -n 5 - 解析IPv6地址:

ping ayouleyang.cn -6

- tracert:路由跟踪

- netstat

- -a:显示所有端口

- -e:显示以太网统计信息

- -n:以数字形式显示地址和端口号

- -r:显示路由表(=route print)

- -s:显示统计信息

- arp

- -a:显示所有MAC

- -s ip mac:手动设置arp

- -d ip:删除一个arp

Linux系统

- 路径规则

- /home:除root的家目录

- /etc:系统配置

- /lib:核心模块共享库

- /dev:设备文件

- /usr:程序目录

- /mnt:外部设备挂载点

- /proc:存放内存读取进程信息

- /var:其他

- 账号记在:/etc/passwd

- 密码记在:/etc/shadow

- 用户组:/etc/group

- 用户组密码:/etc/gshadow

- /etc/hosts:IP地址的主机映射

- /etc/host.conf:解析主域名方法

- /etc/resolv.conf:配置DNS

- 文件权限:drwxrwx— d表示文件类型,r表示可读,w表示可写,x表示可执行

- r-4,w-2,x-1:

- 从左到右:用户权限,用户组权限,其他用户组权限

- chmod g+rwx filename #与文件所有者同组用户增加权限

- chmod a+rwx filename #

- chmod u+rwx filename #文件所有者

- chmod o+rwx filename

- 常用命令

- cd 改变目录

- pwd 显示当前目录

- mkdir 创建目录 -p多级目录

- ls 查看 -a 包括隐藏 -l 详细格式

- cp 复制

- rm 删除

- mv 移动

- cat 获取

- ps 显示进程

- tac 倒序显示

- more 一页一页的显示

- less 可向前向后

- vim 编辑文件

- kill 终止进程

- tar 打包

- whereis 查找文件位置

- grep 搜索内容

- ln 创建链接

- ifconfig

- 用户命令

- useradd

- userdel

- passwd

- groupadd

- groupdel

Windows系统和Linux系统的命令差异

| 简述 | Windows | Linux | 说明 |

|---|

| 文件列表 | dir | ls | |

| 复制文件 | cp | cp | |

| 移动文件 | move | mv | |

| 获取文件 | type | cat | |

| 路由跟踪 | tracert | traceroute | |

| 查看IP配置 | ipconfig | ifconfig | |

| ping | ping | ping | |

| nslookup | nslookup | nslookup | |

| dig | dig | dig | |

(7)华为交换机/路由器命令

DHCP服务器配置

2019年5月:配置路由器Router1,网关为192.168.100.1

[Huawei] dhcp enable (启用dhcp服务器)

[Huawei] interface vlanif 123 (配置vlan123)

[Huawei-Vlanif123] dhcp select global (全局)

[Huawei-Vlanif123] quit

[Huawei] ip pool lan

[Huawei-ip-pool-lan] gateway-list 192.168.100.1 (配置网关)

[Huawei-ip-pool-lan] network 192.168.100.0 mask 24 (配置局域网IP)

[Huawei-ip-pool-lan] quit

[Huawei]

交换机配置

2019年下半年真题:

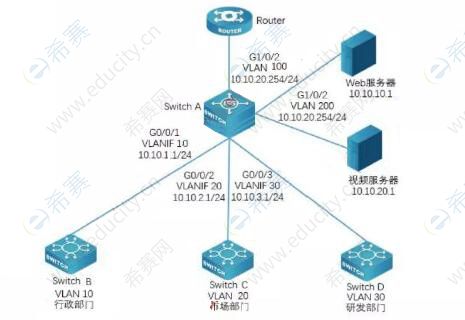

某企业的网络结构如图4-1所示。完成交换机的基本配置,请根据描述,将以下配置代码补充完整。

<Huawei> _system-view_

[Huawei] _sysname_ Switch

[Switch] _interface_ GigabitEthernet0/0/1

[Switch-GigabitEthernet0/0/1] port link-type _(5:trunk)_

[Switch-GigabitEthernet0/0/1] port trunk allow-pass vlan_(6:10)_

[Switch-GigabitEthernet0/0/1] quit

[Huawei] interface vlanif 10

[Switch-Vlanif10] ip address 10.10.1.1 255.255.255.0

[Switch-Vlanif10] quit

按照公司规定,禁止市场部和研发部工作日每天8:00~18:00访问公司视频服务器,其他部门和用户不受此限制。请根据描述,将以下配置代码补充完整。

[Switch] _(7:time-range)_ satimc 8:00 to 18:00 working-day

[Switch] acl 3002

[Switch-acl-adv-3002] rule deny ip source 10.10.2.0.0.0.0.255 destination 10.10.20.1 0.0.0.0 timc-range satime

[Switch] acl 3003

[Switch-acl-adv-3003] rule deny ip source 10.10.3.0.0.0.0.255 destination 10.10.20.1 0.0.0.0 timc-range satime

[Switch] quit

[Switch] traffic classifier c_market //_(8:创建一个c_market的流分类)_

[Switch-classifier-c_market] _(9:if-match)_ acl 3002 //将ACL与流分类关联

[Switch-classifier-c_market] quit

[Switch] traffic classifier c_rd

[Switch-classifier-c_rd] if-match acl 3003 //将ACL与流分类关联

[Switch-classifier-c_rd] quit

[Switch] _(10:traffic behavior)_b market //创建流行为

[Switch-behavior-b market] _(11:deny)_ //配置流行为动作为拒绝报文通过

[Switch-behavior-b market] quit

[Switch] traffic behavior b_rd

[Switch-behavior-b_rd] deny

[Switch-behavior-b_rd] quit

[Switch] _(12)_p_market //创建流策略

[Switch-trafficpolicy-p_market] classifier c_market behavior b_market

[Switch-trafficpolicy-p_market] quit

[Switch] traffic policy p_rd //创建流策略

[Switch-trafficpolicy-p_rd] classifier c_rd behavior b_rd

[Switch-trafficpolicy-p_rd] quit

[Switch] interface _(13)_

[Switch-GigabitEthernet0/0/2] traffic-policy p_market _(13)_

[Switch-GigabitEthernet0/0/2] quit

[Switch] interface GigabitEthernet 0/0/3

[Switch-GigabitEthernet0/0/3] traffic-policy _(14)_ inbound

[Switch-GigabitEthernet0/0/3] quit

交换机:2018-11

<HUAWEI> system-view

[HUAWEI] sysname Switch3 //交换机名称命令为Switch3

[Switch3] vlan batch 10 20 // 批量创建vlan

[Switch3] interface GigabitEthernet 0/0/3

[Switch3-GigabitEthernet0/0/3] port link-type trunk //连接核心交换机的是trunk,连接PC端的是access

[Switch3-GigabitEthernet0/0/3] port trunk allow-pass vlan 10 20 //允许vlan10 20通过

[Switch3-GigabitEthernet0/0/3] quit

[Switch3] interface GigabitEthernet 0/0/1

[Switch3-GigabiEthernet0/0/1] port link-type access // 连接PC端的是access模式

[Switch3-GigabitEthernet0/0/1] port default vlan 10 // 下连:默认允许vlan10通过

[Switch3-GigabitEthernet/0/1] quit

<HUAWEI> system-view

[HUAWEI] sysname Switch1

[Switchl] vlan batch (5)

[Switch1] interface GigabitEthernet/0/1

[Switchl-GigabitEthernetO/0/1] port link-type trunk

[Switchl-GigabitEthernet0/0/1] port trunk allow-pass (6)

[Switch1 -GigabitEthernetO/0/1] quit

[Switch1] interface vlanif 10

[Switch1-Vlanif10] ip address 192.168.10.1 24

[Switch1-Vlanif10] quit

[Switch1] interface vlanif 20

[Switch1 -Vlanif20] ip address 192.168.20.1 24

[Switch1 -Vlanif20] quit

静态路由实现网络互通配置,Switch1和Router1

[Switchl] ip route-static (9) //默认优先级

[Switchl] ip route-static 0.0.0.0 0.0.0.0 172.16.30.2(默认下一跳地址) preference 70

[Router] ip route-static (10:202.1.111.1) //默认优先级

[Router] ip route-static 192.168.10.0 255.255.255.0 172.16.10.1

[Router] ip route-static 192.168. 10.0 255.255.255.0 172.16.20.1 preference 7O

[Router] ip route-static 192.168.20.0 255.255.255.0 172.16.10.1

[Router] ip route-static 192.168.20.0 255.255.255.0 172.16.20.1 preference 70

配置NAT

[Huawei] acl number 3002

[Huawei-acl-adv-3002] rule 5 permit ip source 192.168.100.0 0.0.0.255 (允许源IP访问)

[Huawei-acl-adv-3002] quit

[Huawei] interface virtual-template 10 (创建虚拟接口模板10)

[Huawei-virtual-template 10] ip address ppp-negotiate

[Huawei-virtual-template 10] nat outbound 3002 (NAT出口流量匹配3002ACL)

[Huawei-virtual-template 10] quit

[Huawei]

路由交换配置总结

(1)port link-type 后面的可以为trunk、hybrid、access。

- Access类型的端口只能属于1个VLAN,一般用于连接计算机的端口;

- Trunk类型的端口可以允许多个VLAN通过,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口;

- Hybrid类型的端口可以允许多个VLAN通过,可以接收和发送多个VLAN的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。

其他笔记

DMZ区域:两个防火墙之间的区域,又称隔离区,主要存放着一些公共服务器(DNS服务器、Web服务器)

IPS入侵防御系统:IPS技术可以深度感知并检测流经的数据流量,对恶意报文进行丢弃以阻断攻击,对滥用报文进行限流以保护网络带宽资源。

完 学习文档

为什么MTU值普遍都是1500

计算机网络基础知识总结

网络基础:https://learnku.com/articles/22104

华为路由器命令大全:https://blog.51cto.com/9821049/2136711

浅入理解 10BASE-T、100BASE-T4、100BASE-TX、100BASE-FX

IP基础知识全家桶